Oracle Listener Poison Attack CVE-2012-1675

Durch einen PEN-Test bei einem Unternehmen wurde festgestellt, dass bei der Installierten Oracle Datenbank die Listener Konfiguration anfällig für eine Oracle Listener Poison Attack ist. Trotz, dass diese Sicherheitslücke, mit der Security-Alert-Nummer CVE-2012-1675 im Jahr 2012 von Oracle kommuniziert wurde, war diesem Unternehmen die bestehende Gefahr nicht bewusst.

Mit dem Security-Patch im Jahr 2012 wurde das Problem im Sourcecode der Datenbank bereits gefixt. Allerdings sind noch weitere Schritte in der Konfiguration des Oracle Listeners notwenig um die Sicherheit zu erhöhen.

Sicherheitslücke im Oracle Listener

Bei der Sicherheitslücke handelt es sich um ein Problem beim Registrieren einer Session im Oracle Datenbank Listener. Diese Lücke wurde im Code bereits 2012 geschlossen. Allerings muss hierbei auch die Konfiguration des Listeners genau betrachtet werden, denn ansonsten ist immer noch eine Lücke offen, welche eine Listener Poisoning Attacke zulässt.

Ein Angreifer kann dies ausnutzen, um Daten von einem legitimen Oracle Datenbank-Server oder -Client an ein vom Angreifer spezifiziertes System zu schicken. Erfolgreiche Ausnutzung erlaubt es dem Angreifer Datenbank-Instanzen zu manipulieren, ggf. eine Man-In-The-Middle-Angriff zu initiieren, Sessions von legitimen Nutzern zu stehlen oder die Verfügbarkeit mit einem Denial Of Service-Angriff einzuschränken.

Behebung von Oracle Listener Poisoning

Zur Behebung des Problems muss zwischen einer Single-Instance und einer Oracle RAC Umgebung unterschieden werden.

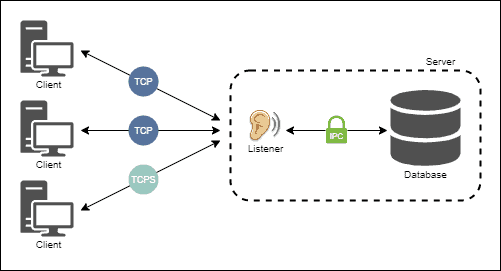

Bei einer Single Instance Umgebung kann mit Hilfe des COST-Parameters (Class of Secure Transport) in der Listener.Ora entweder auf COST TCP oder auf COST IPC umgestellt werden.

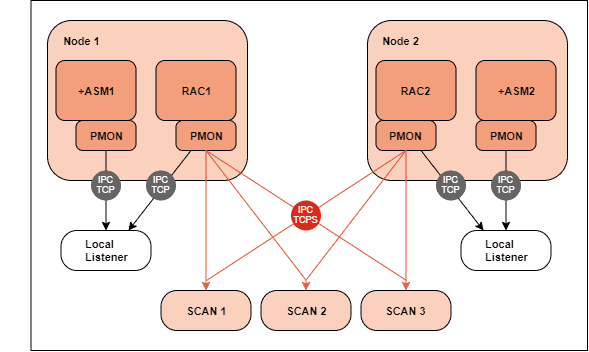

Bei einer Oracle RAC Umgebung müssen die Listener bzw. Scan Listener so konfiguriert werden, dass diese nur noch mit dem COST-IPC/TCPS Parameter gestarten werden.

Unsere Empfehlung

Wollen Sie wissen ob Ihr System für Listener Poisoning anfällig ist? Dann melden Sie sich unverbindlich bei uns. Wir testen Ihr System kostenfrei. Rufen Sie uns an, oder Kontaktieren Sie uns direkt über das Kontaktformular hier unten.